本帖最后由 modao 于 2023-11-04 16:08 编辑

0x00 从代码失效说起

小米路由器7000开售(2023年5月9日开售)以后入手了一个路由器,但是问题来了,之前的python登录代码失效了,搜遍了全网,找到的都是旧的登录代码(采用sha1运算)。于是乎,就有了这篇文章。

0x01 登录路由前的准备工作

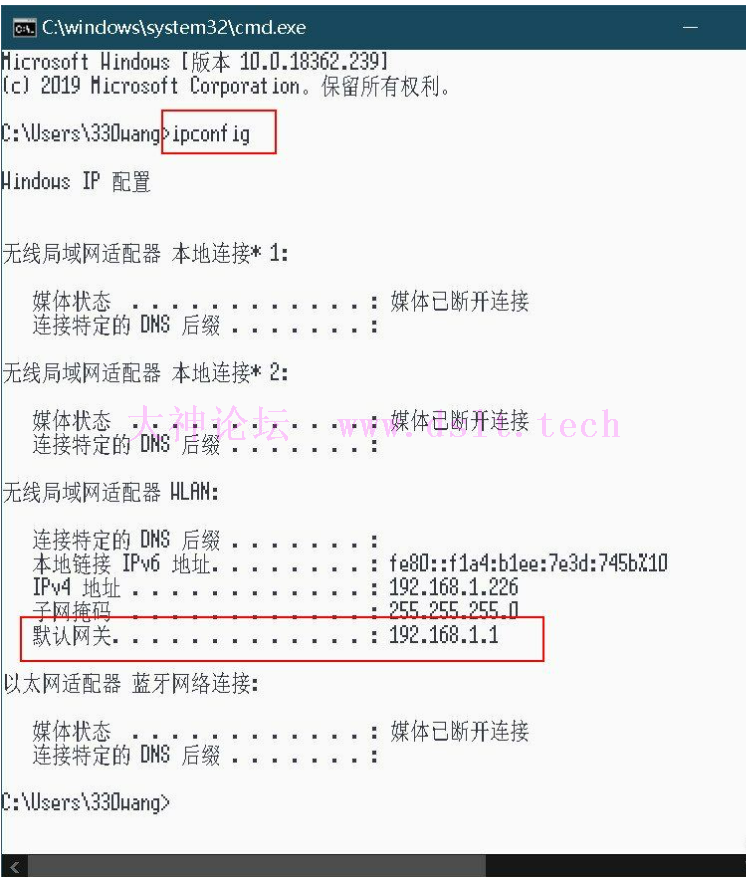

先用电脑通过无线或有线的方式连接上小米路由器,具体怎么连接,这里不多介绍。电脑连接上路由后需要获取网关的地址(也就是说路由器的地址),用下面的命令:ipconfig,如下图所示:

图1 获取电脑的默认网关

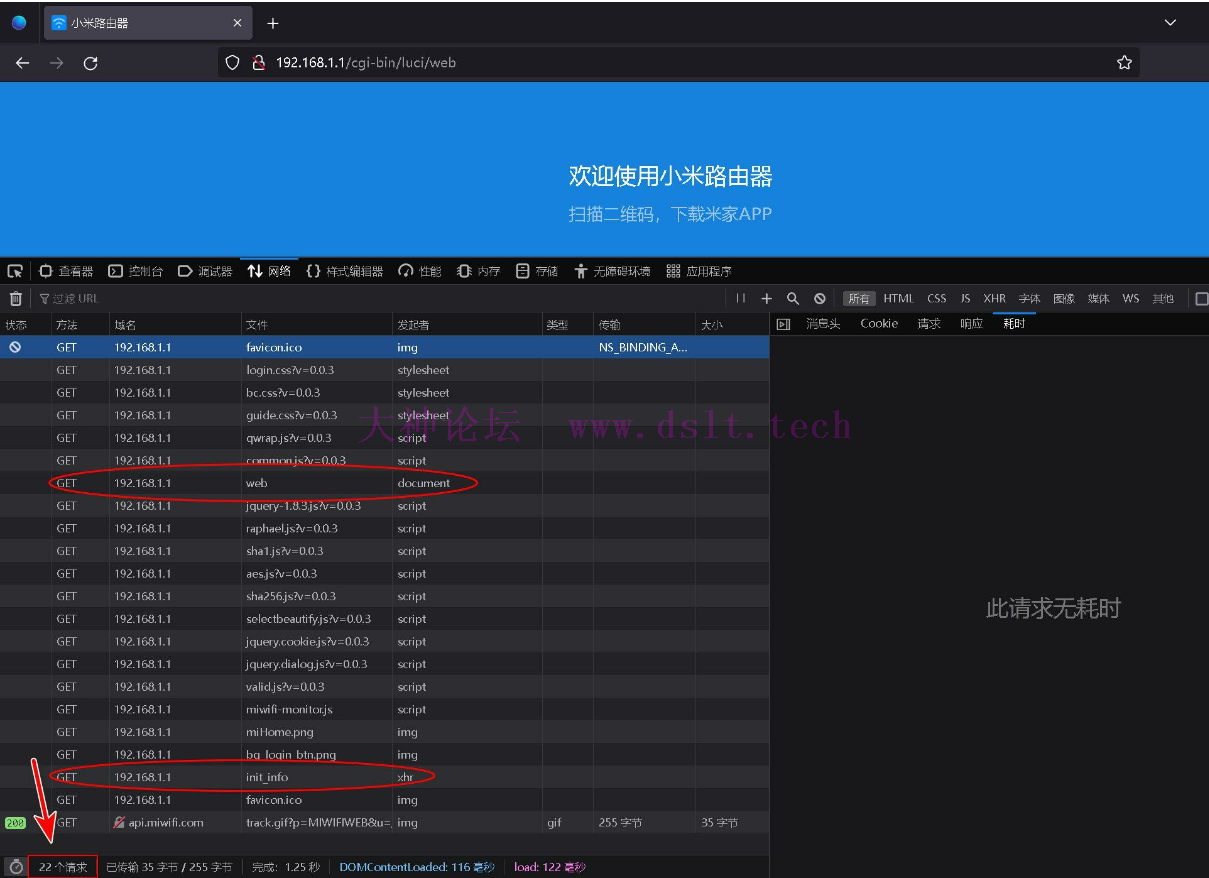

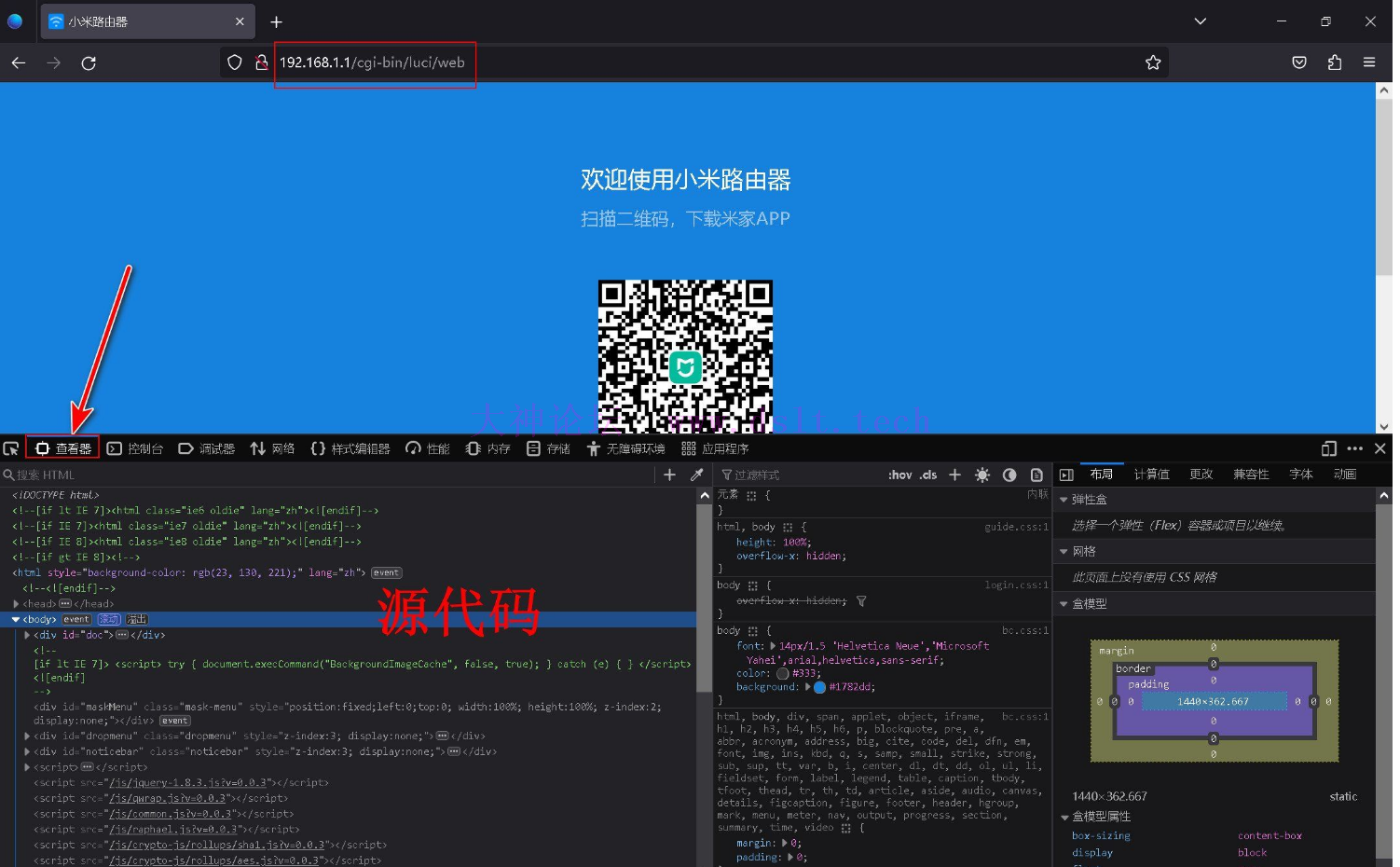

打开浏览器的调试模式(即按下键盘的F12,和浏览器无关,现在常用的浏览器都是用F12键打开调试模式),并在浏览器的地址栏中输入网关的地址(192.168.1.1),然后跟踪后续的流量,如图2所示:

图2 地址栏输入网关后续有22个请求,最后定格到当前界面

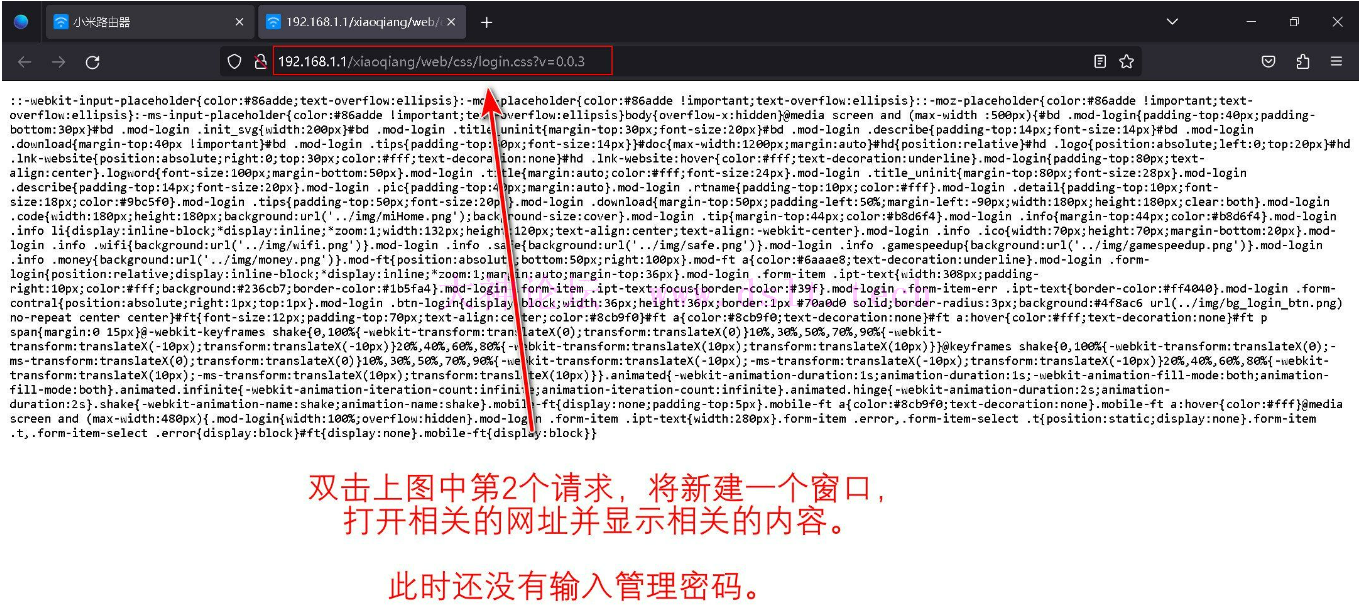

可以看到,地址栏输入网关后回车,后续有22个请求。最后定格在http://192.168.1.1/cgi-bin/luci/web。在这个界面输入后台管理密码后就可以对路由器进行配置管理、查看相关的信息等操作。在输入密码之前依次点击每一个请求,看看每个请求都是干什么用的。点完后可以看出例如.css是控制样式和布局用的,如图3所示:

图3 双击第二个请求,显示的结果

其他的请求就不一一点击了,只需要知道的是,现在还没有输入后台的管理密码。下面重点关注一下图2中划圈的两个请求。.css负责界面和布局,一般不用分析,.js文件是相应的后台代码,某些文件需要着重分析。

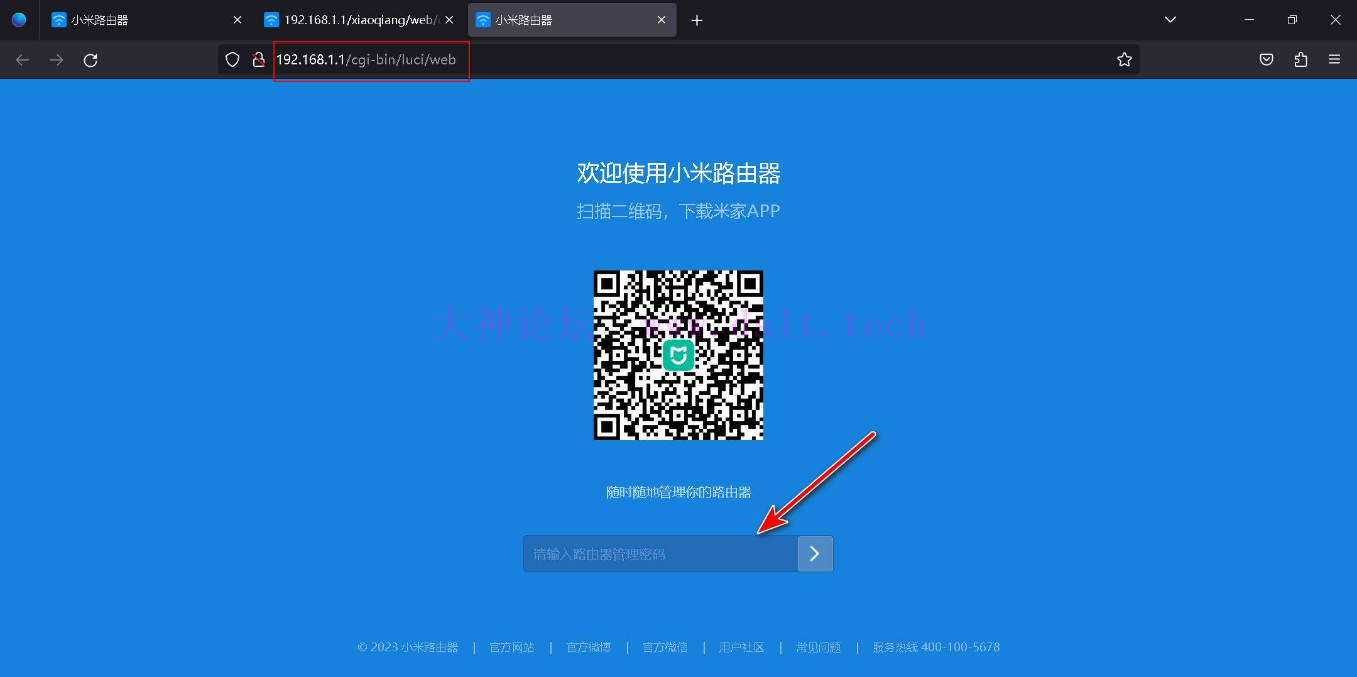

图4 http://192.168.1.1/cgi-bin/luci/web

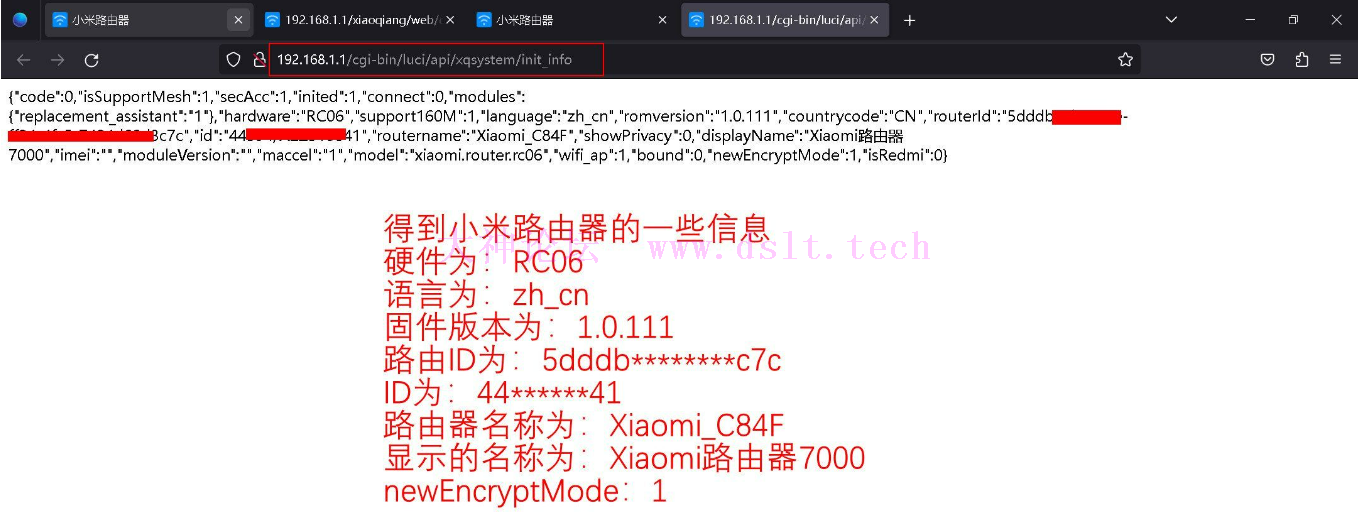

图5 http://192.168.1.1/cgi-bin/luci/api/xqsystem/init_info

以上是输入网关后得到的一些基本信息,而且图4和图5两个地址可以直接访问,也就是说在地址栏输入相应的地址就能返回如上图所示的内容。这些内容有什么用呢?对于图5来说,只需要在地址栏输入一个固定的请求,路由器就能返回诸如路由器的名称、ID、路由ID、硬件版本、路由器的显示名称、语言包以及是否启用新加密模式(newEncryptMode)等重要信息。这个新加密模式后面再说,先埋个坑。

0x02 输入密码登录路由管理界面

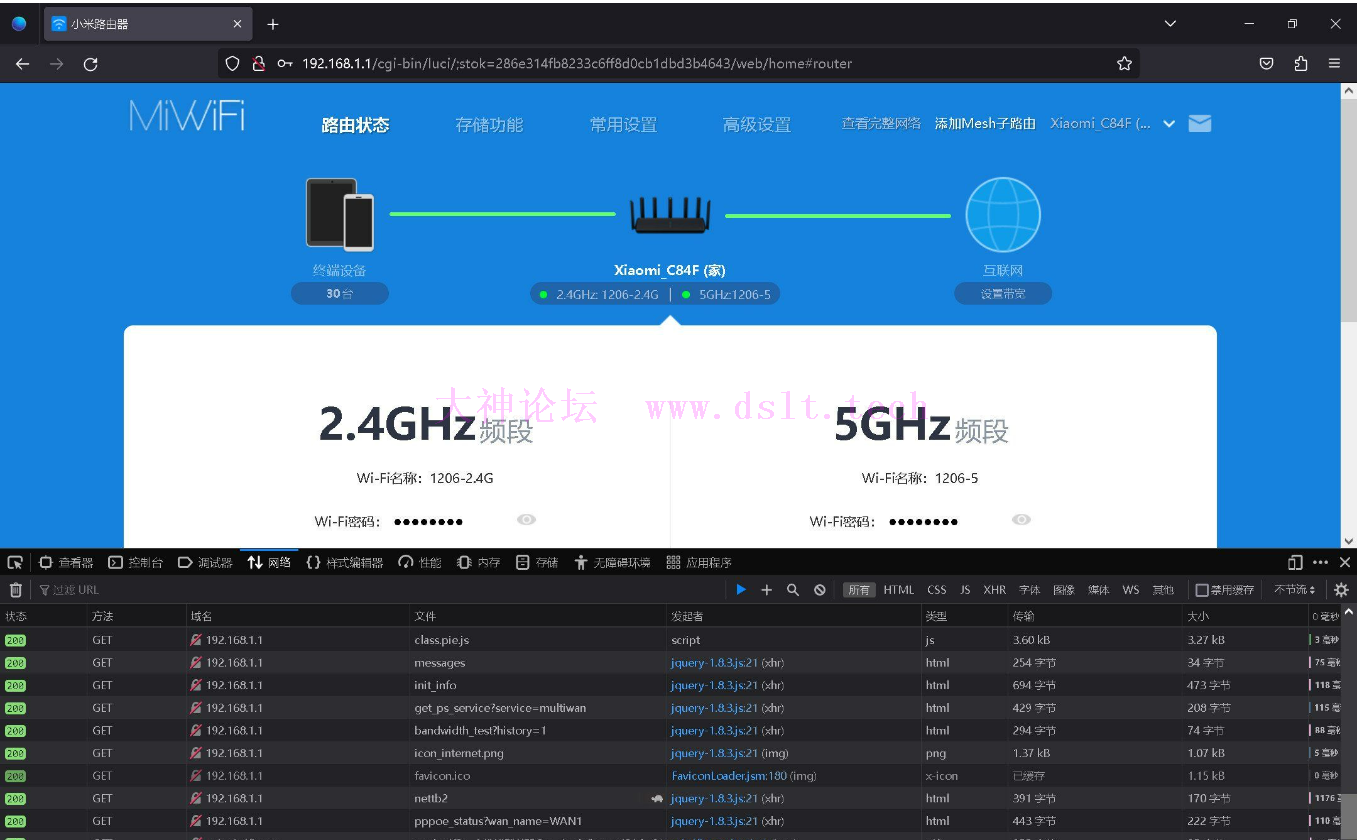

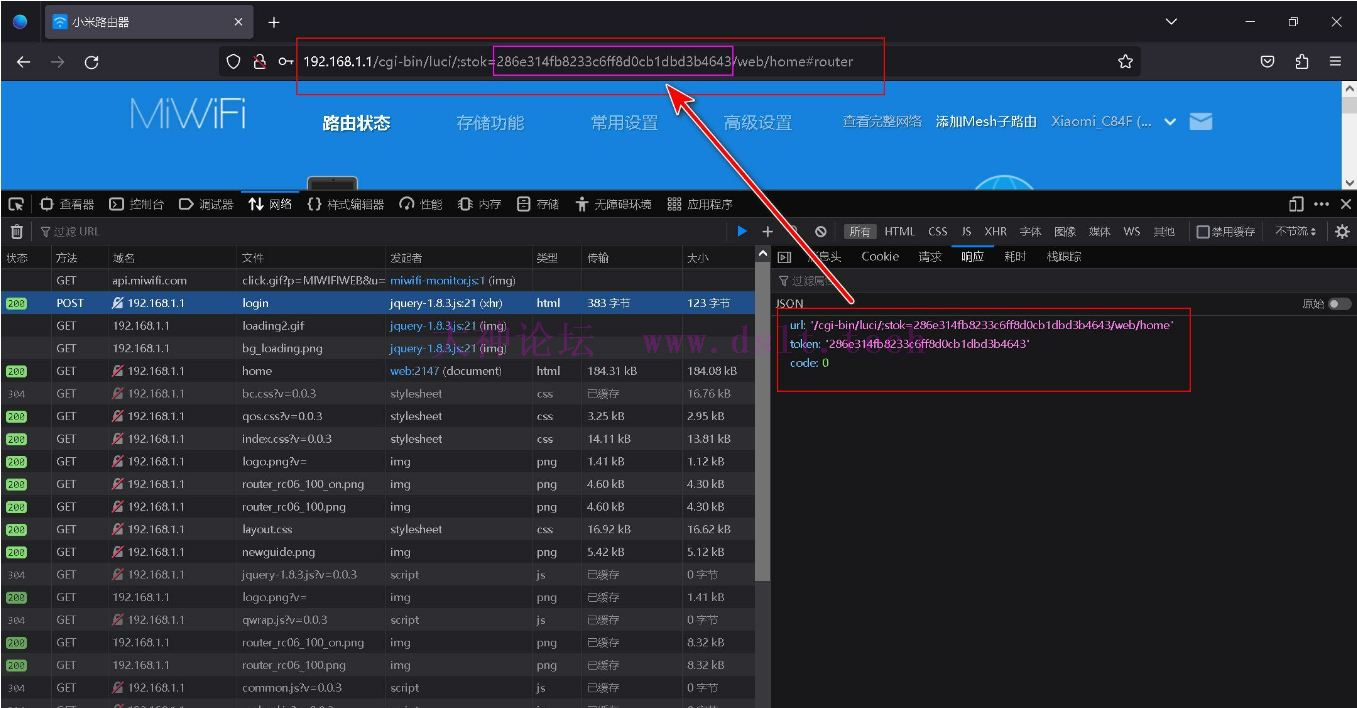

关闭之前的页面,重新打开浏览器并在地址栏输入http://192.168.1.1/cgi-bin/luci/web,同时启用调试模式。输入路由器管理密码后点向右的箭头,登录路由器的后台,同时跟踪后续的各个请求,如下图所示:

图6 输入密码后的管理界面

可以看到,从输入密码到登录到当前的管理界面一共有46个请求。先看第一个重要的请求,如图7所示:

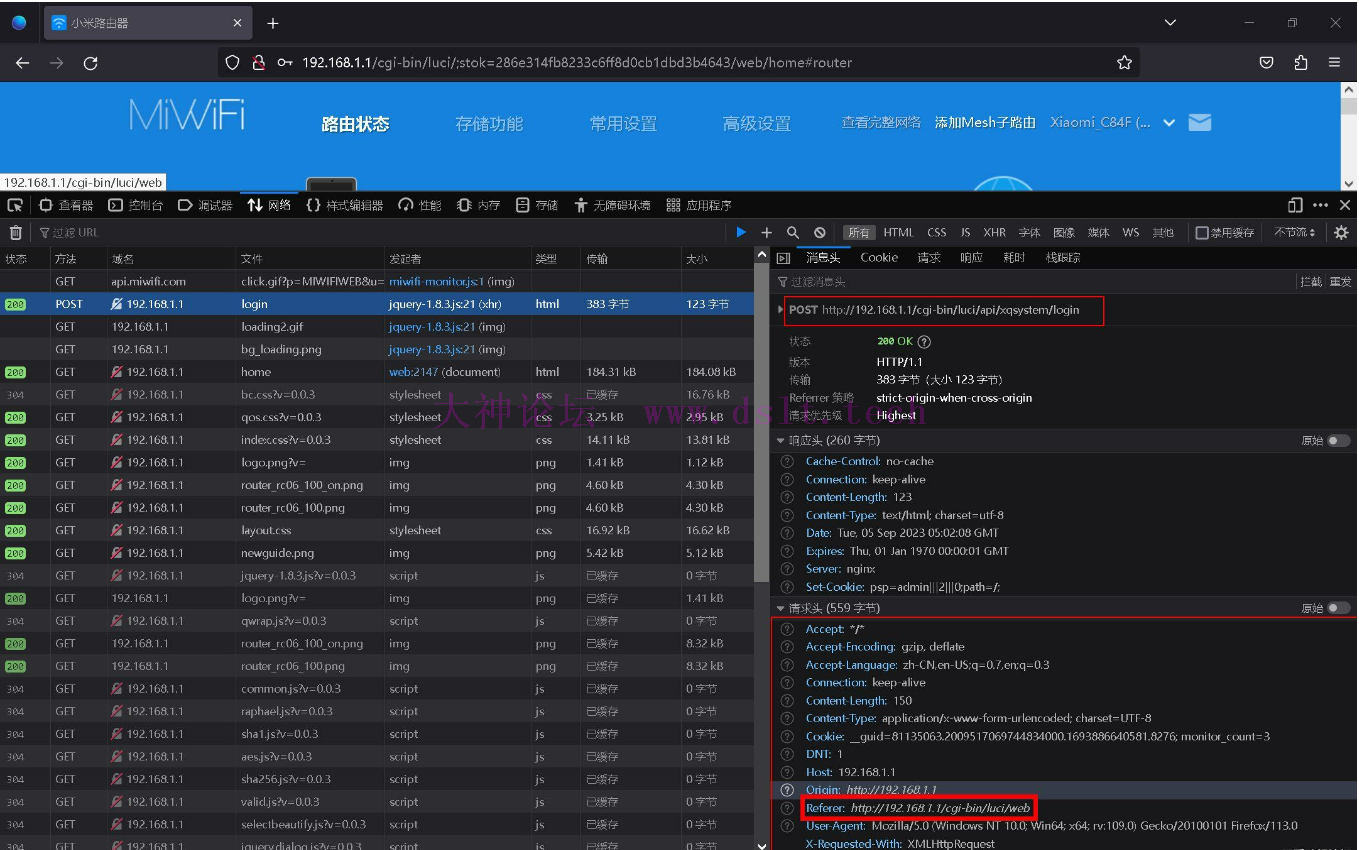

图7 POST请求

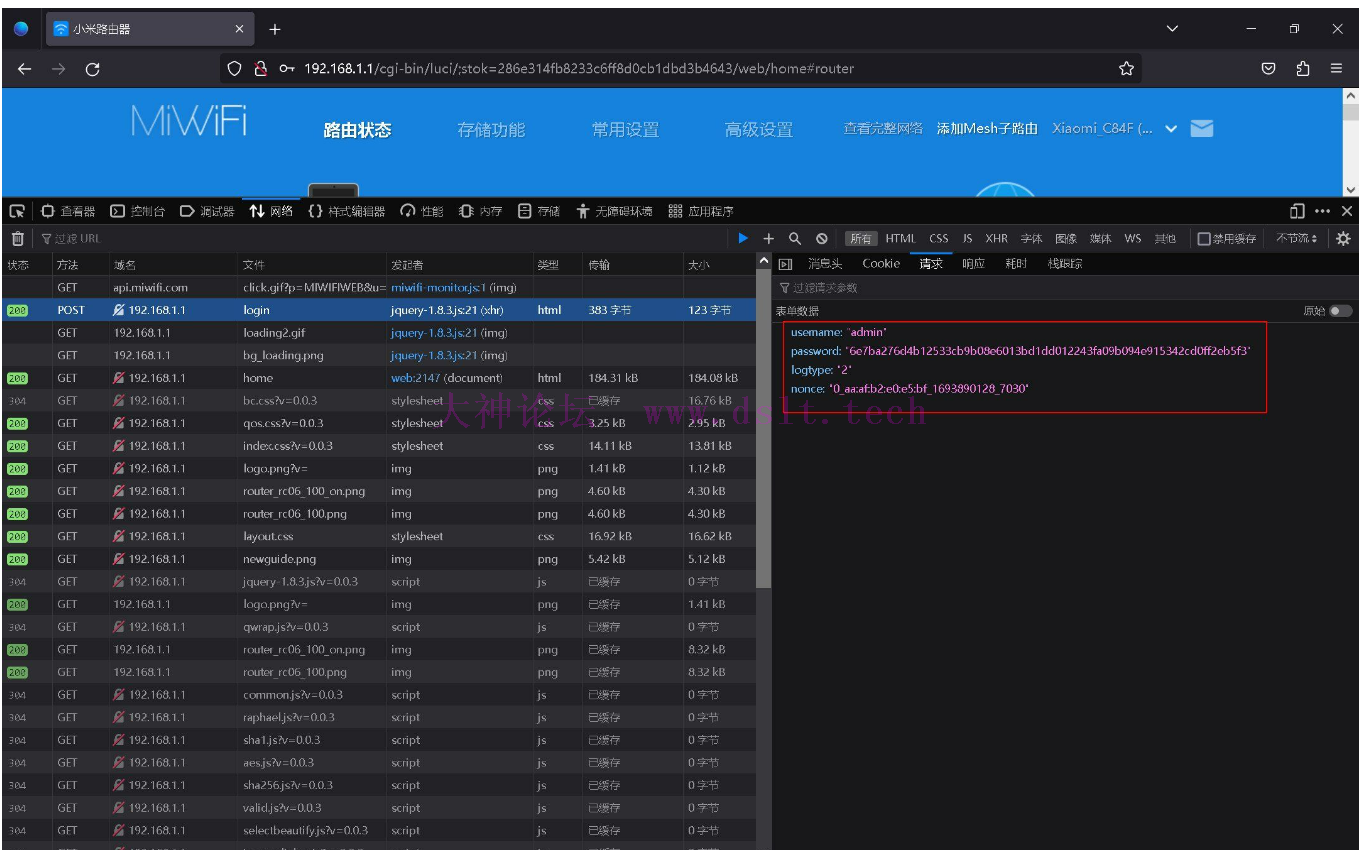

图8 请求的表单数据

图9 请求后的响应数据

综合图7、图8、图9得知:登录消息头标签告诉我们登录采用的请求:POST登录消息头标签告诉我们登录的网址:http://192.168.1.1/cgi-bin/luci/api/xqsystem/login登录消息头标签告诉我们请求头:可以参考截图上的内容填写登录请求标签的表单数据为:

username "admin"

password "6e7ba276d4b12533cb9b08e6013bd1dd012243fa09b094e915342cd0ff2eb5f3"logtype "2"

nonce "0_aa:af:b2:e0:e5:bf_1693890128_7030"

登录成功后的响应数据为: url "/cgi-bin/luci/;stok=286e314fb8233c6ff8d0cb1dbd3b4643/web/home"

token "286e314fb8233c6ff8d0cb1dbd3b4643"

code 0

通过上面的分析知道,小米路由器验证密码后才能登录进管理界面,但是注意一下表单数据,我在登录界面输入的密码是“test1234”,很显然,返给路由器的并不是明文的密码,而是经过变换以后的字符串。再重新输入一个错误的登录密码,重复上面的步骤,例如,密码为“330wang”,这时请求标签的表单数据为: username "admin"

password "2fd4eff94de247b5f59c150ca53293cc69df2c0d59d71cbc862cdd3a969e5d38"

logtype "2"

nonce "0_aa:af:b2:e0:e5:bf_1693896342_3009"

输入错误密码后的响应标签数据为: code 401

msg "not auth"

后续的各个操作需要在地址栏中附加密码正确后响应数据中的token。如图9所示。这个token是正确登录的标志,只要浏览器不关闭,都可以用这个token对路由器进行访问,可以对路由进行配置也可以读取路由器中的参数等。如果密码输入错误,响应数据不会返回token字段,只会返回“not match”的消息,也就没有后面的操作了。 0x03 表单数据的生成

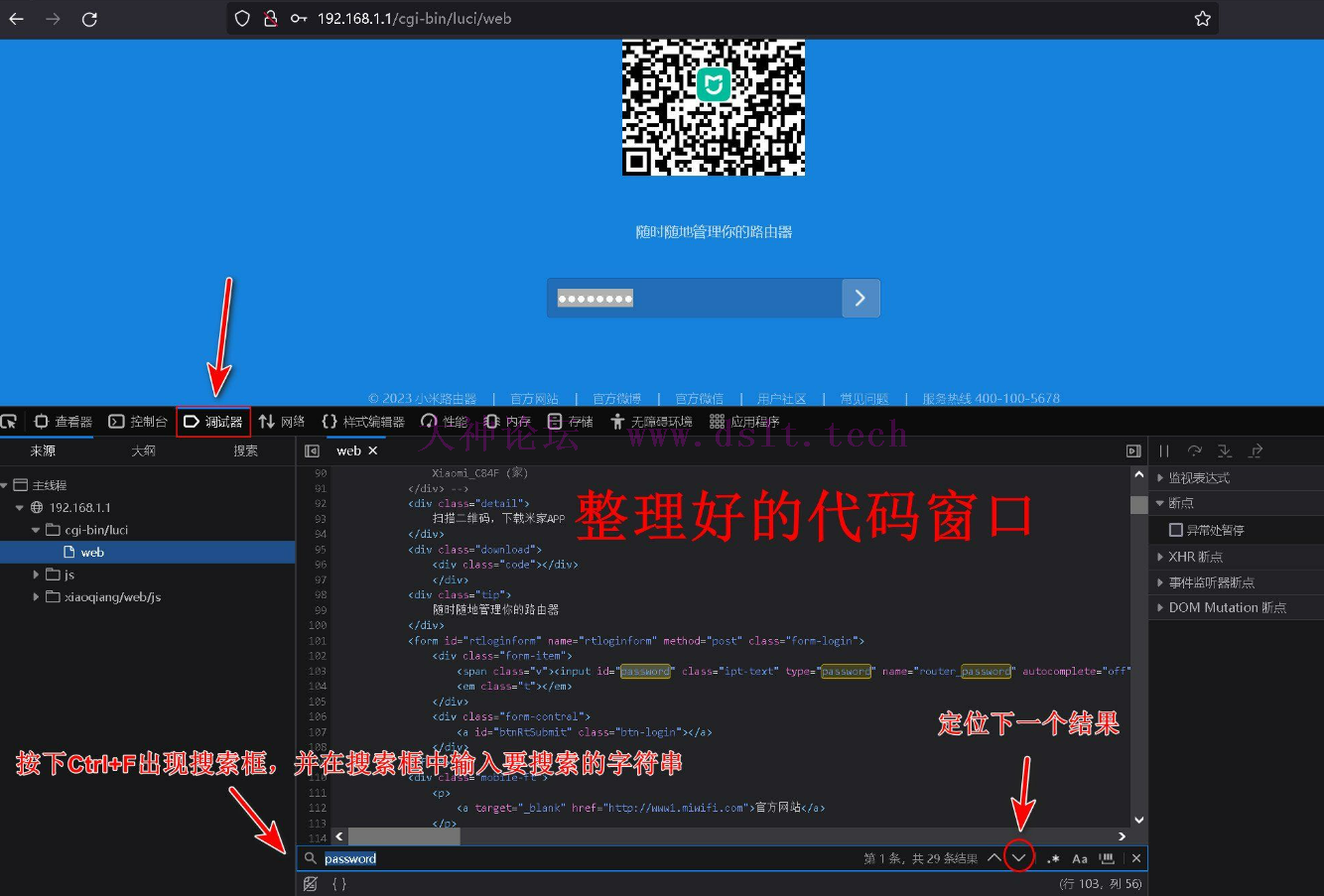

通过上面的分析我们知道,要想对路由器进行后面的操作,例如读取配置WiFi信息、读取配置连网方式、设置IP地址等操作都需要正确的token,而token的产生是和password字段相关的。password字段与输入的路由器管理密码有直接的关系。如果想通过单纯在POST请求登录的话,一定要知道输入的路由器管理密码是怎么生成password的。通过图7我们知道,这个POST请求的上一个网页是http://192.168.1.1/cgi-bin/luci/web,现在就从这个网页入手,看看能不能得到相关的生成规则。在浏览器的地址栏中输入http://192.168.1.1/cgi-bin/luci/web,并按F12,打开调试模式,同时点击查看器标签,查看这个网页的源代码,如图10 所示:

图10 查看/cgi-bin/luci/web的源代码

这里是此页面的源代码,包含普通的html代码、相关的css代码以及相应的js代码。可以看出,除了html外,其他代码都是折叠结构,可以在代码中用鼠标定位到相关的元素中,这里不多说了,也不是重点。在这个界面可以很方便地了解网页的布局。下面切换到调试器标签下,在这里详细地调试密码的生成过程。因为根据输入的管理密码生成了表单数据中的password,所以鼠标在调试器的代码位置点一下,使光标位于调试器下的源代码框中,然后按键盘的Ctrl+F弹出搜索框,在搜索框中输入要搜索的字符串“password”,如图11所示,可以看到一共有29个搜索结果:

图11 调试器代码中搜索password

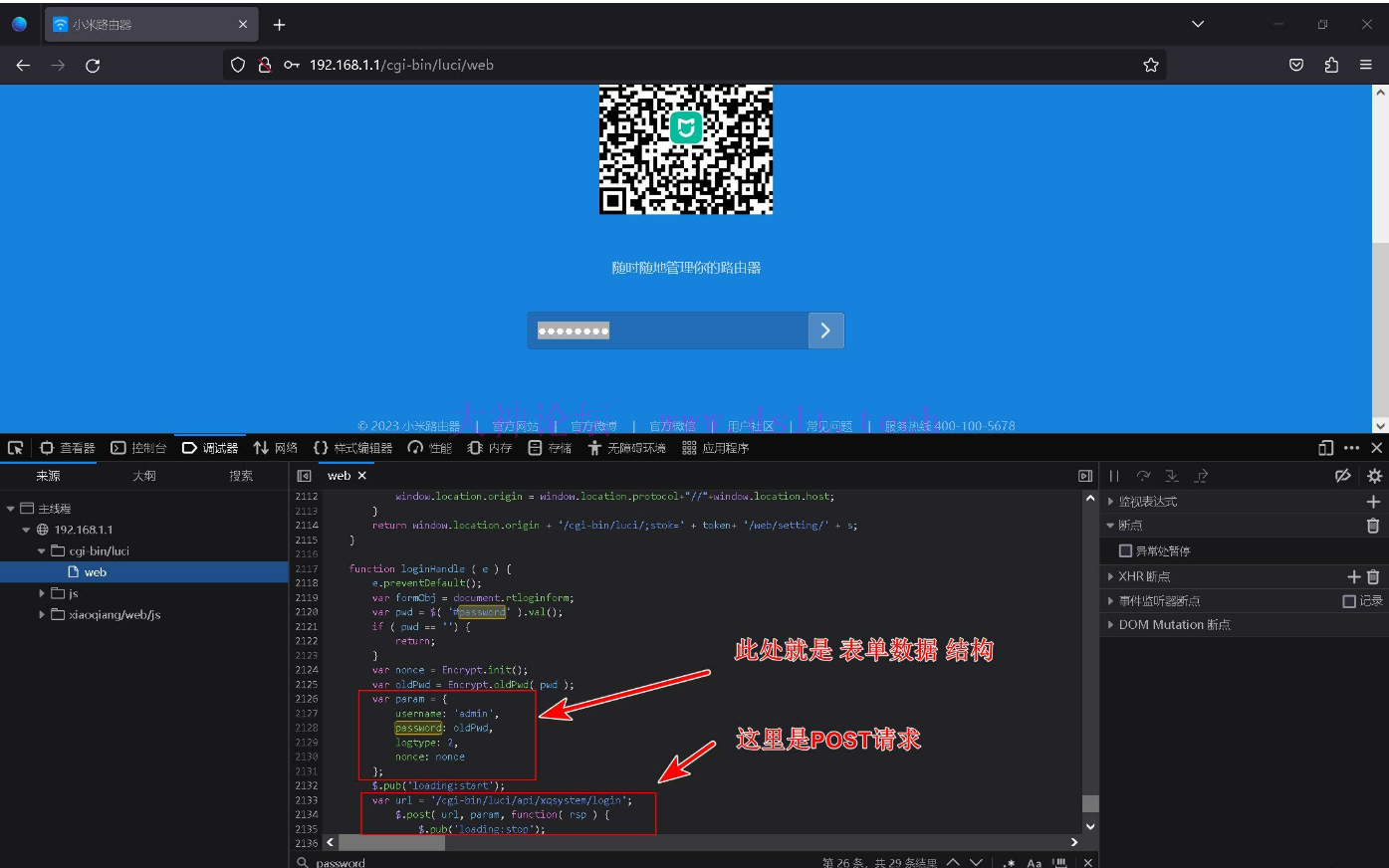

按向下的箭头查看每一个可能的数据,直到定位到如图12所示的位置:

图12 找到相关的位置

可以看到表单数据中的参数一共有4个,分别是username、password、logtype和nonce。前三个参数比较好理解,但是nonce是干什么用的呢?

Nonce,Number used once或Number once的缩写,在密码学中Nonce是一个只被使用一次的任意或非重复的随机数值,在加密技术中的初始向量和加密散列函数都发挥着重要作用,在各类验证协议的通信应用中确保验证信息不被重复使用以对抗重放攻击(Replay Attack)。在信息安全中,Nonce是一个在加密通信只能使用一次的数字。在认证协议中,它往往是一个随机或伪随机数,以避免重放攻击。Nonce也用于流密码以确保安全。如果需要使用相同的密钥加密一个以上的消息,就需要Nonce来确保不同的消息与该密钥加密的密钥流不同。 路由器web页面的中相关函数如下所示: function loginHandle ( e ) {

e.preventDefault();

var formObj = document.rtloginform;

var pwd = $( '#password' ).val(); //取输入的密码,并放到pwd变量中

if ( pwd == '') {

return;

}

var nonce = Encrypt.init(); //nonce:Enctypt.init()函数生成

var oldPwd = Encrypt.oldPwd( pwd ); //oldPwd:Encrypt.oldPwd(pwd)生成

var param = {

username: 'admin',

password: oldPwd,

logtype: 2,

nonce: nonce

};

$.pub('loading:start');

var url = '/cgi-bin/luci/api/xqsystem/login';

$.post( url, param, function( rsp ) { //执行POST请求

$.pub('loading:stop');

......

具体解释请看每行代码 //后面的注释。通过上面的代码,可以看到最终POST的4个参数的生成方式。

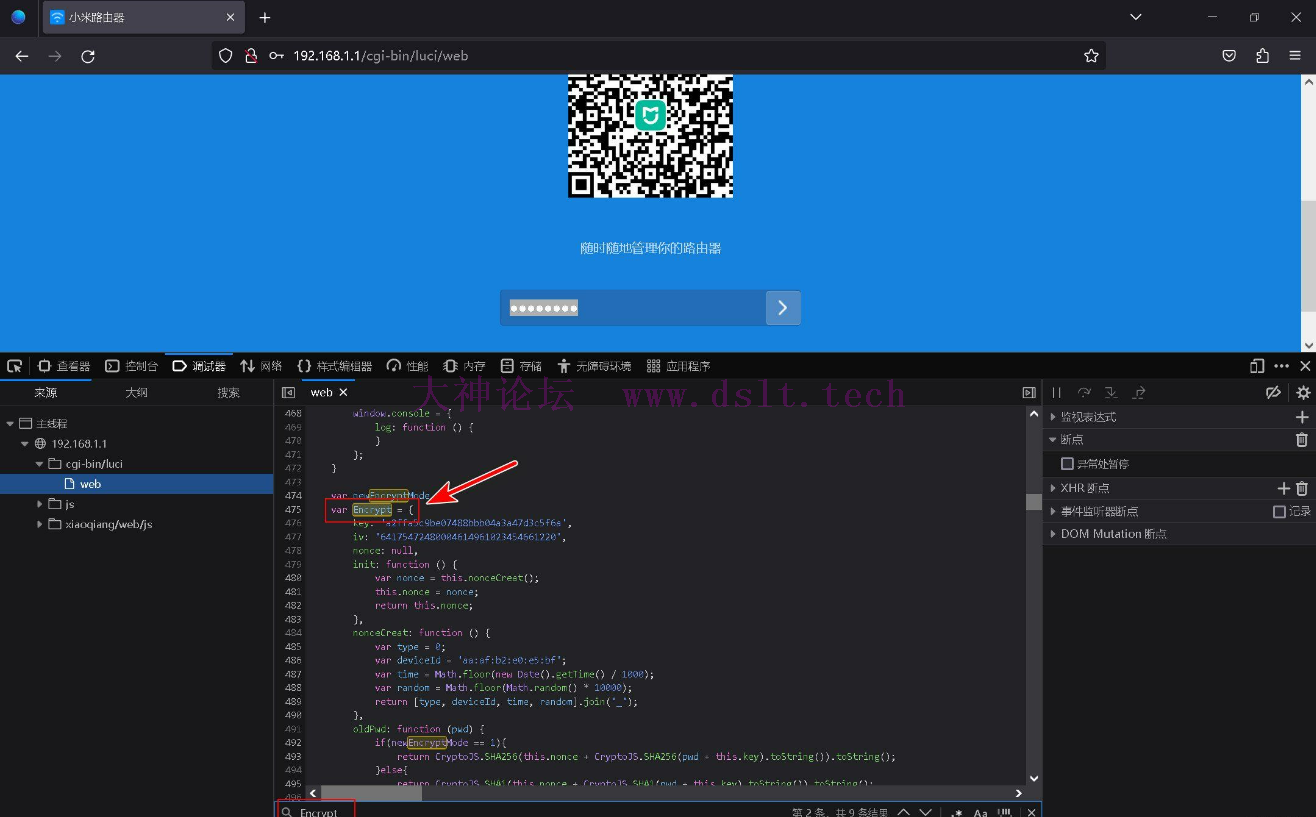

其中username参数为固定值:admin;password参数为输入的管理密码由Encrypt.oldPwd()运算产生;logtype参数为固定值:2;nonce参数由Encrypt.init()产生。下面定位到Encrypt函数,看一看这几个值是怎么产生的,方法是在搜索框中搜索字符串“Encrypt”,如图13所示:

图13 Encrypt函数

Encrypt函数如下所示: var Encrypt = {

key: 'a2ffa5c9be07488bbb04a3a47d3c5f6a',

iv: '64175472480004614961023454661220',

nonce: null,

init: function () { //nonce的产生代码

var nonce = this.nonceCreat();

this.nonce = nonce;

return this.nonce;

},

nonceCreat: function () {

var type = 0;

var deviceId = 'aa:af:b2:e0:e5:bf';

var time = Math.floor(new Date().getTime() / 1000);

var random = Math.floor(Math.random() * 10000);

return [type, deviceId, time, random].join('_');

},

oldPwd: function (pwd) { //oldPwd代码

if(newEncryptMode == 1){

return CryptoJS.SHA256(this.nonce + CryptoJS.SHA256(pwd + this.key).toString()).toString();

}else{

return CryptoJS.SHA1(this.nonce + CryptoJS.SHA1(pwd + this.key).toString()).toString();

}

},

newPwd: function (pwd, newpwd) {

var key = CryptoJS.SHA1(pwd + this.key).toString();

var password = CryptoJS.SHA1(newpwd + this.key).toString();

key = CryptoJS.enc.Hex.parse(key).toString();

key = key.substr(0, 32);

key = CryptoJS.enc.Hex.parse(key);

var iv = CryptoJS.enc.Hex.parse(this.iv);

var aes = CryptoJS.AES.encrypt(

password,

key,

{iv: iv, mode: CryptoJS.mode.CBC, padding: CryptoJS.pad.Pkcs7}

).toString();

return aes;

},

newPwd256: function (pwd, newpwd) {

var key = CryptoJS.SHA256(pwd + this.key).toString();

var password = CryptoJS.SHA256(newpwd + this.key).toString();

key = CryptoJS.enc.Hex.parse(key).toString();

key = key.substr(0, 32);

key = CryptoJS.enc.Hex.parse(key);

var iv = CryptoJS.enc.Hex.parse(this.iv);

var aes = CryptoJS.AES.encrypt(

password,

key,

{iv: iv, mode: CryptoJS.mode.CBC, padding: CryptoJS.pad.Pkcs7}

).toString();

return aes;

}

};

nonce的生成规则

先看代码: nonceCreat: function () {

var type = 0;

var deviceId = 'aa:af:b2:e0:e5:bf';

var time = Math.floor(new Date().getTime() / 1000);

var random = Math.floor(Math.random() * 10000);

return [type, deviceId, time, random].join('_');

},

返回type、deviceId、time、random的值并用“_”相连接。如下图,经调试所产生的nonce值:其中,type是固定值,目前为0;deviceId值目前也是明文值,这个值是后台取的设备的ID,这里是“aa:af:b2:e0:e5:bf”;time值是使用Date().getTime()函数得到的当前时间戳(值除以1000,取秒值);random值是调用Math.random()函数得到的值再*10000得到的数值。

图14 nonce示例

password的生成规则

根据loginHandle(),password是由Encrypt().oldPwd(pwd)函数生成的。代码如下: oldPwd: function (pwd) {

if(newEncryptMode == 1){

return CryptoJS.SHA256(this.nonce + CryptoJS.SHA256(pwd + this.key).toString()).toString();

}else{

return CryptoJS.SHA1(this.nonce + CryptoJS.SHA1(pwd + this.key).toString()).toString();

}

},

如果newEncryptMode的值为1,则调用sha256算法,其他情况则使用sha1算法。一共做两次哈希。

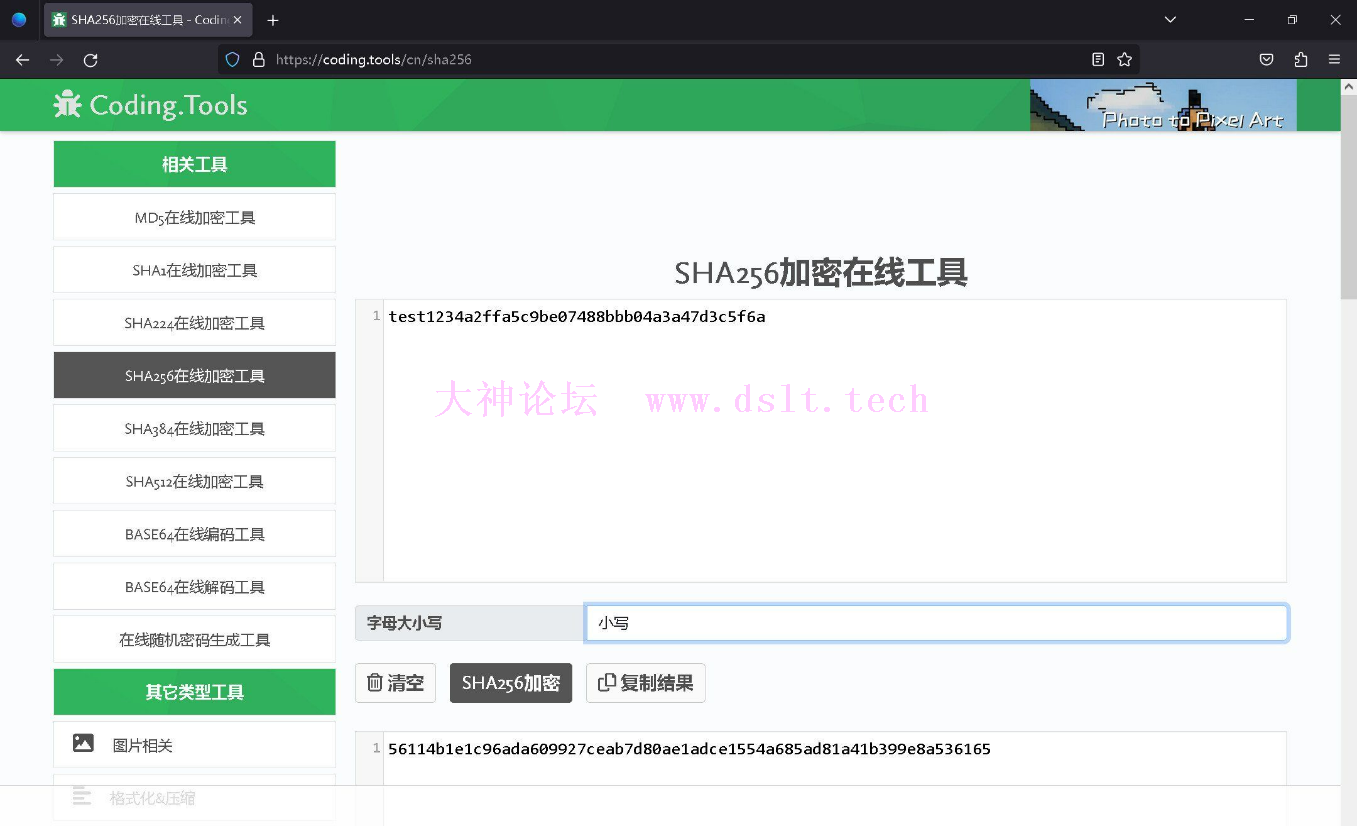

第一次哈希

具体是对用户输入的密码(pwd)和key值做相关的哈希运算。

key值参考代码一开始的常量,如下所示: var Encrypt = {

key: 'a2ffa5c9be07488bbb04a3a47d3c5f6a',

iv: '64175472480004614961023454661220',

nonce: null,

init: function () {

......

在http://192.168.1.1/cgi-bin/luci/api/xqsystem/init_info中我们可以获得newEncryptMode的值,此值为1,所以password的生成采用sha256。

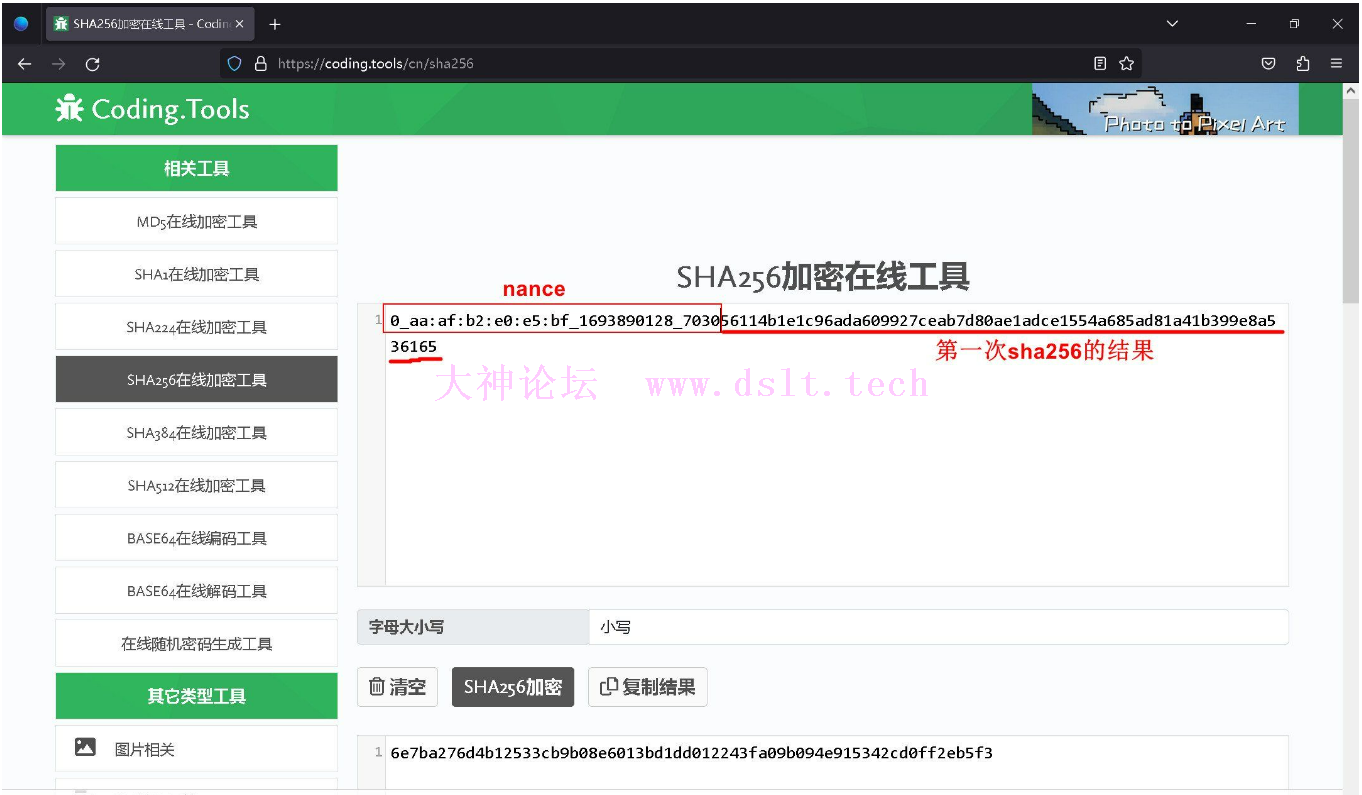

第二次哈希

用上一步产生的nonce加上第一次产生的哈希结果再做一次sha256,最后的结果就是password的值,如图16所示。我们验证一下图8所产生的数据。第一次哈希:密码为“test1234”key值为“a2ffa5c9be07488bbb04a3a47d3c5f6a”,所以第一次sha256的结果为(取小写字母)sha256(‘test1234a2ffa5c9be07488bbb04a3a47d3c5f6a’)如下图所示:

sha256哈希运行

图16 第二次sha256后的结果

和图8的结果一致。POSThttp://192.168.1.1/cgi-bin/luci/api/xqsystem/login中的表单数据就分析到此。剩下的就是编写登录代码了。 注:若转载请注明大神论坛来源(本贴地址)与作者信息。

下方隐藏内容为本帖所有文件或源码下载链接:

游客你好,如果您要查看本帖隐藏链接需要登录才能查看,

请先登录

|

发表于 2023-11-04 16:08

发表于 2023-11-04 16:08